可通过垃圾邮件跳转到恶意软件下载站点 思科重定向漏洞被利用

| 发布时间: 2019-11-10 16:39:57 | 1742 次浏览

研究人员最近发现了一个伪装成WebExWebEx的垃圾邮件传播活动,该活动是Cisco的子公司,它为各种规模的软件解决方案创建会议邀请,并使用Cisco的开放重定向漏洞将远程访问特洛伊木马推向收件人。研究人员说,攻击者使用开放重定向漏洞将访问者重定向到他们想要的其他网站,该漏洞允许合法网站允许未经授权的用户在网站上创建URL。

这使攻击者可以利用知名公司的URL进行恶意软件或网络钓鱼活动,并增加垃圾邮件URL地址的合法性,并增加受害者单击URL地址的机会。

研究人员发现Google在URL https://www.google.com/url?q\\u003d[url]上存在一个开放重定向漏洞,任何人(包括攻击者)都可以使用该漏洞通过Google访问访问者。

该站点被重定向到另一个站点。

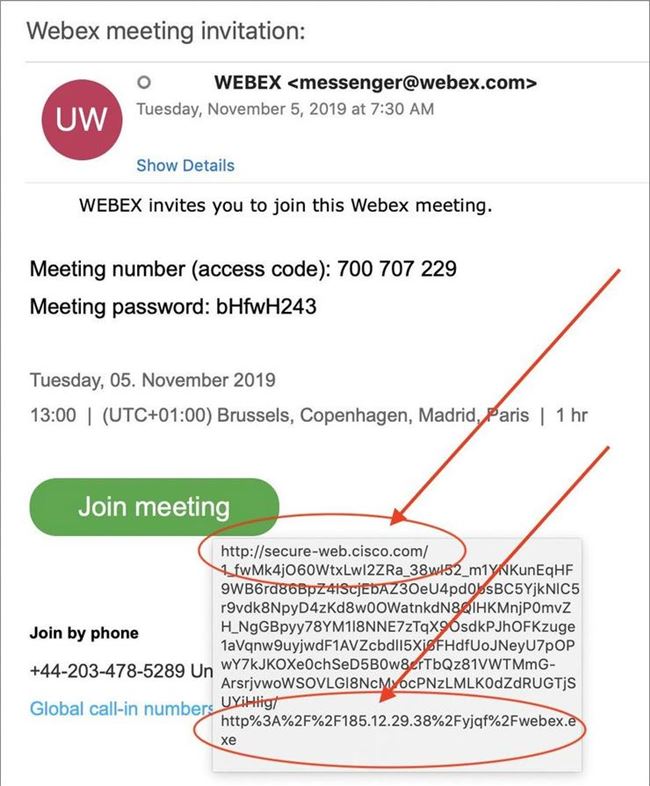

WebEx Meeting Mail跳转恶意站点攻击者伪装垃圾邮件作为WebEx Meeting视频邀请电子邮件,并内置了WarZone远程访问Trojan RAT。

实际上,研究人员认为,该垃圾邮件最初与正式的WebEx会议邀请没有什么不同,甚至与假装是真正的WebEx视频软件的详细安装步骤没有什么不同。

区别在于它利用此漏洞来实现站点跳转。

电子邮件直接链接到http://secure-web.cisco.com/网站上的URL,该URL看起来像原始地址,然后重定向到另一个网站,该网站自动下载webex.exe可执行文件。

例如,下图是单击合法WebEx会议邀请中的“开始会议”按钮时发生的示例。

Google Chrome的便捷下载功能会将用户带到站点并提示自动下载名为webex.exe的WebEx客户端。

▲合法邀请下载webex.exe客户端。当用户单击下载会议程序时,快捷方式下载按钮将跳至远程访问Trojan的远程安装站点。

一旦安装,客户端将允许参与者查看主机屏幕,共享其屏幕,共享文件,与其他用户聊天等等。

由于WebEx由Cisco拥有,因此使用此URL地址可能使用户容易地假设webex.exe是合法的WebEx客户端,通常在用户加入会议时将用户推向该用户。

唯一的问题是,此webex.exe不是合法的WebEx客户端,而是允许攻击者完全访问受害者的PC侧RAT。

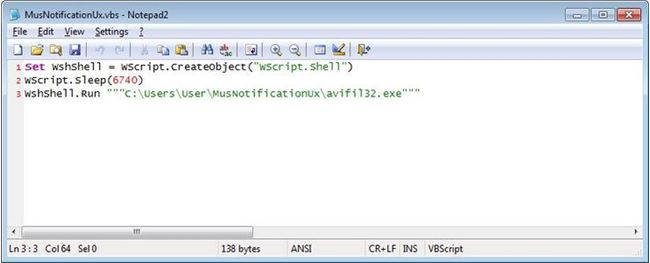

▲伪造WebEx会议电子邮件攻击过程安装后,RAT会将自身复制到AppData \\\\ services.exe和UserProfile \\\\ MusNotificationUx \\\\ MusNotificatio

nUx.vbs \\\\ avifil32.exe,

然后创建一个自动启动程序以在启动时运行恶意软件。

它还将在启动文件夹中创建一个快捷方式以启动UserProfile \\\\ MusNotificationUx \\\\ MusNotificationUx.vbs,该文件将执行avifil32.exe文件。

根据先前上传到Hybrid Analysis的样本,此程序是WarZone RAT,一些VirusTotal定义表明它可能是AveMaria Trojan。

基于攻击示例中的命令,RAT具有以下功能:下载并执行软件执行命令,以远程使用网络摄像头删除文件以启用远程桌面服务以进行远程访问。为远程访问日志击键启用VNC来窃取Firefox和Chrome密码

上述攻击的用户需要立即对其计算机进行扫描以检查是否被感染,并假定所有访问该站点的登录凭据均受到威胁,并且该密码应为立即更改。